Page 31 - 4394

P. 31

рахунками двох банків. Нехай опис рахунків, на які

перераховують кошти, має такий вигляд:

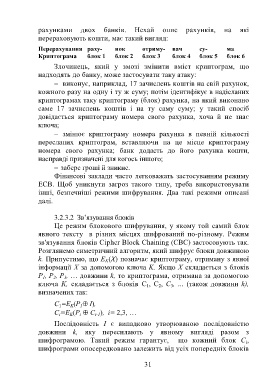

Перерахування раху- нок отриму- вач су- ма

Криптограма блок 1 блок 2 блок 3 блок 4 блок 5 блок 6

Злочинець, який у змозі змінити вміст криптограм, що

надходять до банку, може застосувати таку атаку:

виконує, наприклад, 17 зачислень коштів на свій рахунок,

кожного разу на одну і ту ж суму; потім ідентифікує в надісланих

криптограмах таку криптограму (блок) рахунка, на який виконано

саме 17 зачислень коштів і на ту саму суму; у такий спосіб

довідається криптограму номера свого рахунка, хоча й не знає

ключа;

змінює криптограму номера рахунка в певній кількості

пересланих криптограм, вставляючи на це місце криптограму

номера свого рахунка; банк додасть до його рахунка кошти,

насправді призначені для когось іншого;

забере гроші й зникне.

Фінансові заклади часто легковажать застосуванням режиму

ЕСВ. Щоб уникнути загроз такого типу, треба використовувати

інші, безпечніші режими шифрування. Два такі режими описані

далі.

3.2.3.2 Зв’язування блоків

Це режим блокового шифрування, у якому той самий блок

явного тексту в різних місцях шифрований по-різному. Режим

зв'язування блоків Cipher Block Chaining (CBC) застосовують так.

Розглянемо симетричний алгоритм, який шифрує блоки довжиною

k. Припустимо, що Е (Х) позначає криптограму, отриману з явної

K

інформації X за допомогою ключа K. Якщо X складається з блоків

Р , Р , Р , … довжини k, то криптограма, отримана за допомогою

3

2

1

ключа К, складається з блоків С , С , С , ... (також довжини k),

2

3

1

визначених так:

С =Е (Р І),

1

K

1

C =Е (P C ), i= 2,3, …

i-1

i

i

K

Послідовність I є випадково утворюваною послідовністю

довжини k, яку пересилають у явному вигляді разом з

шифрограмою. Такий режим гарантує, що кожний блок С ,

i

шифрограми опосередковано залежить від усіх попередніх блоків

31