Page 29 - 4394

P. 29

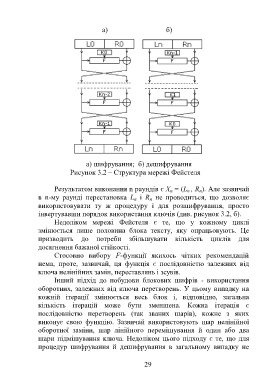

а) б)

а) шифрування; б) дешифрування

Рисунок 3.2 – Структура мережі Фейстеля

Результатом виконання n раундів є X = (L , R ). Але зазвичай

n

n

n

в n-му раунді перестановка L і R не проводиться, що дозволяє

n

n

використовувати ту ж процедуру і для розшифрування, просто

інвертувавши порядок використання ключів (див. рисунок 3.2, б).

Недоліком мережі Фейстеля є те, що у кожному циклі

змінюється лише половина блока тексту, яку опрацьовують. Це

призводить до потреби збільшувати кількість циклів для

досягнення бажаної стійкості.

Стосовно вибору F-функції якихось чітких рекомендацій

нема, проте, зазвичай, ця функція є послідовністю залежних від

ключа нелінійних замін, переставлянь і зсувів.

Інший підхід до побудови блокових шифрів - використання

оборотних, залежних від ключа перетворень. У цьому випадку на

кожній ітерації змінюється весь блок і, відповідно, загальна

кількість ітерацій може бути зменшена. Кожна ітерація є

послідовністю перетворень (так званих шарів), кожне з яких

виконує свою функцію. Зазвичай використовують шар нелінійної

оборотної заміни, шар лінійного перемішування й один або два

шари підмішування ключа. Недоліком цього підходу є те, що для

процедур шифрування й дешифрування в загальному випадку не

29