Page 15 - 4395

P. 15

Важливо підкреслити, що описаний процес створення підпису

не забезпечує конфіденційність. Це означає, що повідомлення,

послане у такий спосіб, неможливо змінити, але можна підглянути.

Це очевидно в тому випадку, якщо підпис заснований на

аутентіфікаторе, оскільки само повідомлення передається в явному

вигляді. Але навіть якщо здійснюється шифрування всього

повідомлення, конфіденційність не забезпечується, оскільки будь-хто

може розшифрувати повідомлення, використовуючи відкритий ключ

відправника.

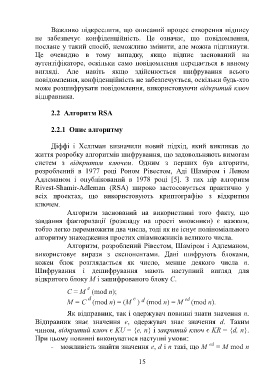

2.2 Алгоритм RSA

2.2.1 Опис алгоритму

Діффі і Хеллман визначили новий підхід, який викликав до

життя розробку алгоритмів шифрування, що задовольняють вимогам

систем з відкритим ключем. Одним з перших був алгоритм,

розроблений в 1977 році Роном Рівестом, Аді Шаміром і Леном

Адлеманом і опублікований в 1978 році [5]. З тих пір алгоритм

Rivest-Shamir-Adleman (RSA) широко застосовується практично у

всіх проектах, що використовують криптографію з відкритим

ключем.

Алгоритм заснований на використанні того факту, що

завдання факторизації (розкладу на прості множники) є важким,

тобто легко перемножити два числа, тоді як не існує поліноміального

алгоритму знаходження простих співмножників великого числа.

Алгоритм, розроблений Рівестом, Шаміром і Адлеманом,

використовує вирази з експонентами. Дані шифрують блоками,

кожен блок розглядається як число, менше деякого числа n.

Шифрування і дешифрування мають наступний вигляд для

відкритого блоку М і зашифрованого блоку С.

е

С = М (mod n);

d е d еd

М = C (mod n) = (М ) (mod n) = М (mod n).

Як відправник, так і одержувач повинні знати значення n.

Відправник знає значення е, одержувач знає значення d. Таким

чином, відкритий ключ є KU = {e, n} і закритий ключ є KR = {d, n}.

При цьому повинні виконуватися наступні умови:

ed

можливість знайти значення е, d і n такі, що M = M mod n

15