Page 14 - 4394

P. 14

розподіл між двома учасниками секретної інформації, яка не може

бути доступна противникові. Або третя сторона може

використовуватися для вирішення суперечок між двома

учасниками щодо достовірності повідомлення.

З описаної спільної моделі випливають три основні завдання,

які необхідно вирішити при розробці конкретного сервісу безпеки:

розробити алгоритм шифрування/дешифрування для

виконання безпечної передачі інформації; алгоритм має бути таким,

щоб противник не міг розшифрувати перехоплене повідомлення, не

знаючи секретну інформацію (ключ);

створити секретну інформацію, використовувану

алгоритмом шифрування;

розробити протокол обміну повідомленнями для розподілу

секретної інформації між сторонами, так, щоб вона не стала відома

противникові.

2.4 Модель безпеки інформаційної системи

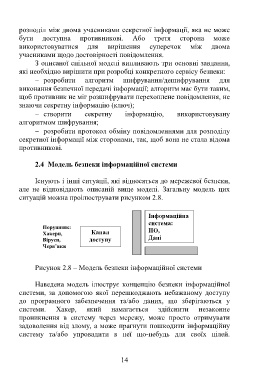

Існують і інші ситуації, які відносяться до мережевої безпеки,

але не відповідають описаній вище моделі. Загальну модель цих

ситуацій можна проілюструвати рисунком 2.8.

Інформаційна

система:

Порушник: ПО,

Хакери, Канал

Віруси, доступу Дані

Черв’яки

Рисунок 2.8 – Модель безпеки інформаційної системи

Наведена модель ілюструє концепцію безпеки інформаційної

системи, за допомогою якої перешкоджають небажаному доступу

до програмного забезпечення та/або даних, що зберігаються у

системи. Хакер, який намагається здійснити незаконне

проникнення в систему через мережу, може просто отримувати

задоволення від злому, а може прагнути пошкодити інформаційну

систему та/або упровадити в неї що-небудь для своїх цілей.

14