Page 186 - 4636

P. 186

11 РЕАЛІЗАЦІЯ ЗАХИЩЕНИХ ТРАНЗАКЦІЙ ЗА ДОПОМОГОЮ РНР І MYSQL

11.1 Забезпечення безпеки транзакцій

Забезпечення безпеки транзакцій в Інтернеті зводиться до аналізу потоку інформації в системі й

захисту її в кожній точці.

Жодну систему не може вважатиу повністю недоступною для проникнення. Під безпекою

розуміють те, що рівень зусиль, необхідних для злому системи або інформації, що пересилається,

перевищує значимість цієї інформації.

Щоб зусилля з захисту були ефективними, необхідно аналізувати потік інформації у всіх

частинах системи. Потік користувацької інформації в типовому додатку, написаному з використанням

РНР і Mysql, показаний на рис. 11.1

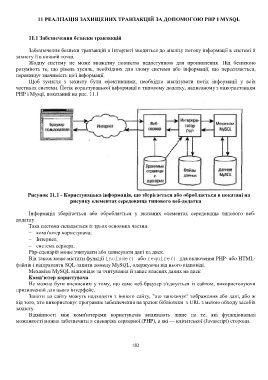

Рисунок 11.1 - Користувацька інформація, що зберігається або обробляється в показані на

рисунку елементах середовища типового веб-додатка

Інформація зберігається або обробляється у вказаних елементах середовища типового веб-

додатку

Така система складається із трьох основних частин:

комп'ютер користувача;

Інтернет;

система сервера.

Php-cценарій може зчитувати або записувати дані на диск.

Він також може містити функції include() або require() для включення РНР- або HTML-

файлів і відправляти SQL-запити домену MySQL, одержуючи від нього відповіді.

Механізм MySQL відповідає за зчитування й запис власних даних на диск

Комп'ютер користувача

Не можна бути впевненим у тому, що саме веб-браузер з'єднується із сайтом, використовуючи

призначений для цього інтерфейс.

Запити до сайту можуть надходити з іншого сайту, "що запозичує" зображення або дані, або ж

від того, хто використовує програмне забезпечення на зразок бібліотеки з URL з метою обходу засобів

захисту.

Відмінності між комп'ютерами користувачів впливають лише на те, які функціональні

можливості можна забезпечити в сценаріях серверної (РНР), а які — клієнтської (Javascript) сторони.

183