Page 159 - 4636

P. 159

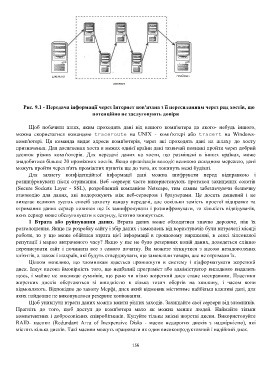

Рис. 9.1 - Передача інформації через Інтернет пов'язана з її пересиланням через ряд хостів, що

потенційно не заслуговують довіри

Щоб побачити шлях, яким проходять дані від вашого комп'ютера до якого- небудь іншого,

можна скористатися командою traceroute на UNIX - комп'ютері або tracert на Windows-

комп'ютері. Ця команда видає адреси комп'ютерів, через які проходять дані на шляху до хосту

призначення. Для досягнення хоста в межах однієї країни дані зазвичай повинні пройти через добрий

десяток різних комп'ютерів. Для передачі даних на хости, що розміщені в інших країнах, може

знадобитися більше 20 проміжних хостів. Якщо організація володіє великою складною мережею, дані

можуть пройти через п'ять проміжних пунктів ще до того, як покинуть межі будівлі.

Для захисту конфіденційної інформації дані можна шифрувати перед відправкою і

розшифровувати після отримання. Веб -сервери часто використовують протокол захищених сокетів

(Secure Sockets Layer - SSL), розроблений компанією Netscape, тим самим забезпечуючи безпечну

взаємодію для даних, які подорожують між веб-сервером і браузерами. Це досить дешевий і не

вимагає великих зусиль спосіб захисту каналу передачі, але оскільки замість простої відправки та

отримання даних сервер повинен ще їх зашифровувати і розшифровувати, то кількість відвідувачів,

яких сервер може обслуговувати в секунду, істотно знижується.

1 Втрата або руйнування даних. Втрата даних може обходитися значно дорожче, ніж їх

розголошення. Якщо на розробку сайту і збір даних і замовлень від користувачів були витрачені місяці

роботи, то у що може обійтися втрата цієї інформації в грошовому вираженні, в сенсі зіпсованої

репутації і марно витраченого часу? Якщо у вас не було резервних копій даних, доведеться спішно

переписувати сайт і починати все з самого початку. Ви можете зіткнутися з масою незадоволених

клієнтів, а також і шахраїв, які будуть стверджувати, що замовляли товари, але не отримали їх.

Цілком можливо, що зломникам вдасться проникнути в систему і відформатувати жорсткий

диск. Існує висока ймовірність того, що недбалий програміст або адміністратор випадково видалить

щось, і майже не викликає сумнівів, що рано чи пізно жорсткий диск стане несправним. Пластини

жорстких дисків обертаються зі швидкістю в кілька тисяч обертів на хвилину, і часом вони

відмовляють. Відповідно до закону Мерфі, диск який відмовив міститиме найбільш важливі дані, для

яких найдовше не виконувалося резервне копіювання.

Щоб уникнути втрати даних можна вжити різних заходів. Захищайте свої сервери від зломників.

Прагніть до того, щоб доступ до комп'ютера мало як можна менше людей. Наймайте тільки

компетентних і добросовісних співробітників. Купуйте тільки якісні жорсткі диски. Використовуйте

RAID- масиви (Redundant Агга of Inexpensive Disks - масив недорогих дисків з надмірністю), які

містять кілька дисків. Такі масиви можуть працювати як один високопродуктивний і надійний диск.

156